Piergiorgio Venuti

Piergiorgio Venuti

Veeam Backup Remote Access in Veeam Backup & Replication 9.5 Update 2

Veeam Backup Remote Access.

Siamo lieti di annunciare il rilascio della versione RTM di Veeam Backup & Replication 9.5 Update 2 in esecuzione sul servizio Veeam Cloud Connect! Questo è l’ultimo aggiornamento per il nostro prodotto di punta e aggiunge il supporto per la prossima versione di Veeam Agent per Microsoft Windows 2.0 insieme ad altri miglioramenti significativi e correzioni di bug. La più grande novità è Veeam Backup Remote Access.

La parte fondamentale del servizio di backup come offerta di servizi (BaaS) è la gestione completa delle attività di protezione dei dati e delle infrastrutture, in modo da connettersi agli ambienti Veeam Backup & Replication dei nostri clienti per eseguire la gestione e la risoluzione dei problemi. Fino ad oggi, l’esecuzione di queste attività richiedeva la distribuzione e il mantenimento di VPN (o tecnologie simili) per connettersi ai siti dei clienti – non è una soluzione ideale per complessità, affidabilità e costi.

Nuova funzionalita’ della tua infrastruttura Veeam Cloud Connect

Un paio di anni fa, abbiamo promesso ai nostri clienti che il loro investimento su Veeam Cloud Connect sarebbe stato ripagato grazie alla continua aggiunta di funzionalità – e da allora abbiamo adempiuto a questa promessa. Inizialmente, in Veeam Backup & Replication v8, il framework Cloud Connect supportava solo i processi di backup – ma già in v9 abbiamo aggiunto il supporto per i processi di replica per il completo disaster recovery basato su cloud come soluzione di DRaaS.

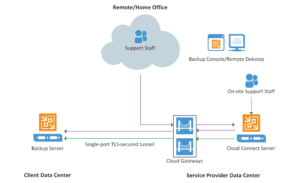

Adesso, nell’aggiornamento 9.5, abbiamo implementato un’esperienza completa della console di backup remota, nonché la connettività Desktop remoto al server di backup del cliente – mediante il tunnel esistente TLS protetto da una sola porta fornita da Veeam Cloud Connect! Infine, potete dire addio alle connessione VPN per il supporto remoto perché il nostro supporto tecnico sarà ora in grado di accedere remotamente alla vostra console direttamente mediante Veeam.

Veeam Backup Remote Access

Nell’aggiornamento 2, abbiamo introdotto una nuova funzionalità che consente al nostro staff di supporto di connettersi in remoto a un vostro server di backup con la console Veeam Backup & Replication, nonché mediante il client Desktop remoto all’interno del tunnel Cloud Connect esistente, senza la necessità di instaurare connessioni addizionali. Ciò consente al supporto remoto, la risoluzione dei problemi e la gestione dei processi di backup e replica dei nostri clienti in modo più semplice e veloce.

| L’accesso remoto Veeam Backup consente la completa gestione remota delle installazioni di Veeam Backup & Replication nei siti dei clienti, con la possibilità di collegare una console di backup Veeam o un client Microsoft RDP al server di backup del cliente sfruttando il tunnel Cloud Connect esistente. |

La funzionalità di accesso remoto Veeam Backup sfrutta una connessione TLS esistente da un solo fornitore di servizi che viene stabilita dall’ambiente Veeam Backup & Replication del proprietario dopo averne registrato il proprio fornitore di servizi. Ciò consente al personale del provider di servizi (il nostro team di supporto) di connettersi al server di backup del cliente utilizzando la console di backup o la console di Desktop remotor.

Entrambe le opzioni offrono la possibilità per il nostro supporto tecnico di eseguire la gestione remota e la risoluzione dei problemi. La Console remota può essere utilizzata per connettersi al server Veeam Backup & Replication del cliente per verificare lo stato del lavoro o modificare la configurazione, gestire i componenti dell’infrastruttura di backup o eseguire altre attività. Nel frattempo, l’opzione Desktop remoto può essere utilizzata per eseguire la risoluzione dei problemi del server di backup stesso, modificare le impostazioni del sistema operativo, installare patch e così via.

Come funziona Veeam Backup Remote Access?

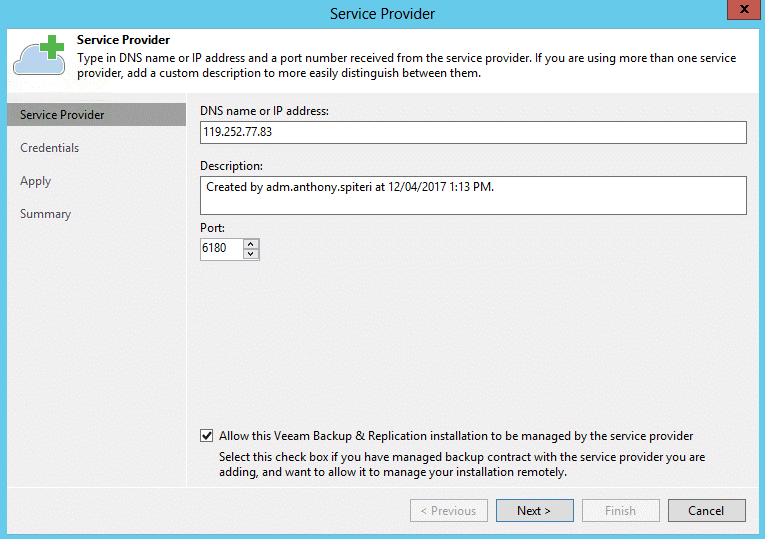

Molto semplicemente, funziona! Ovviamente, per motivi di sicurezza, il cliente deve accedere alla gestione remota del provider di servizi selezionando la casella di controllo Consenti che questa installazione Veeam Backup & Replication sia gestita dalla casella di controllo come indicato di seguito.

E questo è tutto! Da questo momento il nostro supporto tecnico sarà in grado di connettersi remotamente a seguito dell’apertura di un ticket di assistenza.

Conclusioni

Con l’aggiunta di funzionalità di accesso remoto Veeam Backup, continuiamo a migliorare le funzionalità del servizio per i nostri clienti, aiutando ad ampliare le nostre offerte di gestione e supporto per meglio servire i clienti. Lo abbiamo raggiunto approfittando ulteriormente del nostro esistente framework Cloud Connect che continua ad essere un punto centrale della piattaforma di disponibilità Cloud.

[btnsx id=”2929″]

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}© 2023 Secure Online Desktop s.r.l. All Rights Reserved. Registered Office: via dell'Annunciata 27 – 20121 Milan (MI), Operational Office: via statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Tax code and VAT number 07485920966 – R.E.A. MI-1962358 Privacy Policy - ISO Certifications